Read Microcontroller IC Microchip PIC16F913

The Microchip PIC16F913 is a popular 8-bit microcontroller (MCU) widely used in consumer electronics, industrial control, and low-power embedded systems. Designed with a focus on security and performance, this chip incorporates protected memory regions, including flash, EEPROM, and configuration registers, which store essential firmware, source code, and system data. When access to the internal program is required for diagnostics, recovery, or system migration, engineers may seek to read the PIC16F913—a task that introduces both technical and ethical challenges.

Understanding the Protection in PIC16F913

The PIC16F913 employs multiple layers of security to prevent unauthorized access to its internal memory. Once the chip is locked, standard debugging or programming tools can no longer open or read the flash or EEPROM content. This security ensures that the firmware and proprietary binary files cannot be easily cloned, duplicated, or replicated by third parties, safeguarding intellectual property.

However, in situations where the original program is lost or no backup is available, a legitimate need may arise to extract the embedded archive for recovery or reverse engineering purposes.

Technical Challenges in Reading PIC16F913

Reading a secured or encrypted MCU like the PIC16F913 is far from straightforward. The main challenges include:

- Flash Read Protection – The firmware stored in the flash is often rendered unreadable once protection bits are set. Attempts to dump the memory may result in corrupted or zeroed data.

- EEPROM Access Restrictions – Accessing the EEPROM without proper unlock sequences or configuration is typically blocked.

- Interface Lockouts – Debug interfaces such as ICSP are commonly locked, making it difficult to crack, hack, or interact with the chip using conventional tools.

- Reverse Engineering Difficulty – Even if partial heximal or binary data is recovered, decoding and decrypting the information to reconstruct the original source code requires advanced reverse engineering knowledge.

Ethical Considerations

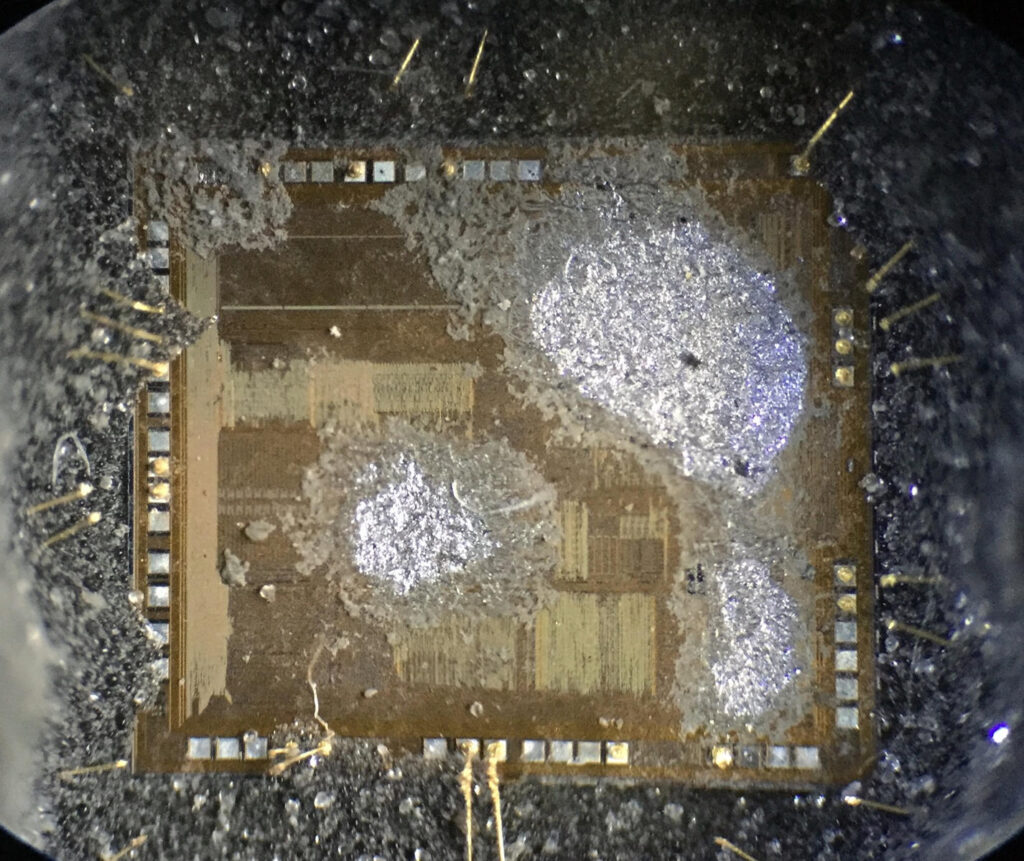

While technology exists to potentially break or decapsulate protected MCUs, these actions must be approached with legal and ethical care. Unauthorized attacks on secured microcontrollers may violate laws and IP rights. Professionals must ensure that any recovery or analysis of the PIC16F913 is conducted with proper authorization and for legitimate purposes.

High-Performance RISC CPU:

· Only 35 instructions to learn:

– All single-cycle instructions except branches

· Operating speed:

– DC – 20 MHz oscillator/clock input

– DC – 200 ns instruction cycle

· Program Memory Read (PMR) capability

· Interrupt capability

· 8-level deep hardware stack

· Direct, Indirect and Relative Addressing modes

Special Microcontroller Features:

· Precision Internal Oscillator:

– Factory calibrated to ±1%, typical

– Software selectable frequency range of 8 MHz to 125 kHz

– Software tunable

– Two-Speed Start-up mode

– External Oscillator fail detect for critical applications

– Clock mode switching during operation for power savings

· Software selectable 31 kHz internal oscillator

· Power-Saving Sleep mode

· Wide operating voltage range (2.0V-5.5V)

· Industrial and Extended temperature range

· Power-on Reset (POR)

· Power-up Timer (PWRT) and Oscillator Start-up Timer (OST)

· Brown-out Reset (BOR) with software control option

· Multiplexed Master Clear with pull-up/input pin

· Programmable code protection

· High-Endurance Flash/EEPROM cell:

– 100,000 write Flash endurance

– 1,000,000 write EEPROM endurance

– Flash/Data EEPROM retention: > 40 years

Low-Power Features:

· Standby Current:

– <100 nA @ 2.0V, typical

· Operating Current:

– 11 ìA @ 32 kHz, 2.0V, typical

– 220 ìA @ 4 MHz, 2.0V, typical

· Watchdog Timer Current:

– 1 ìA @ 2.0V, typical

Peripheral Features:

· Liquid Crystal Display module:

– Up to 60/96/168 pixel drive capability on 28/40/64-pin devices, respectively

– Four commons

· Up to 24/35/53 I/O pins and 1 input-only pin:

– High-current source/sink for direct LED drive

– Interrupt-on-change pin

– Individually programmable weak pull-ups

· In-Circuit Serial Programming™ (ICSP™) via two pins

· Analog comparator module with:

– Two analog comparators

– Programmable on-chip voltage reference (CVREF) module (% of VDD)

– Comparator inputs and outputs externally accessible

· A/D Converter:

– 10-bit resolution and up to 8 channels

· Timer0: 8-bit timer/counter with 8-bit programmable prescaler

· Enhanced Timer1:

– 16-bit timer/counter with prescaler

– External Timer1 Gate (count enable)

– Option to use OSC1 and OSC2 as Timer1 oscillator if INTOSCIO or LP mode is selected

· Timer2: 8-bit timer/counter with 8-bit period register, prescaler and postscaler

· Addressable Universal Synchronous

Asynchronous Receiver Transmitter (AUSART)

· Up to 2 Capture, Compare, PWM modules:

– 16-bit Capture, max. resolution 12.5 ns

– 16-bit Compare, max. resolution 200 ns

– 10-bit PWM, max. frequency 20 kHz

· Synchronous Serial Port (SSP) with I2C™